Das Faxgerät, einst ein Symbol für schnelle und zuverlässige Geschäftskommunikation, hat eine faszinierende Geschichte hinter sich, die von technischen Innovationen und wechselnden Nutzerbedürfnissen geprägt ist. In den 1980er und 1990er Jahren erreichte das Faxgerät seinen Höhepunkt in der Geschäftswelt. Es war unverzichtbar für den schnellen Aust...

Microsoft hält die Karten verdeckt, aber Gerüchte und Leaks lassen auf ein echtes Windows-Feuerwerk spekulieren! Was wir bisher wissen: Windows 12 könnte noch 2024 auf unseren Bildschirmen landen und mit spannenden Funktionen den Alltag erleichtern und Arbeitsabläufe optimieren. Einige Insiderquellen haben bereits Hinweise darauf gegeben, dass Micr...

Starlink, das Satelliten-Internetprojekt von SpaceX, hat in den letzten Monaten verstärkt mit Ausfällen und Verzögerungen zu kämpfen, die auf Sonnenstürme zurückzuführen sind. Diese Abhandlung untersucht die aktuellen Beeinträchtigungen im Starlink-Netzwerk durch Sonnenstürme und beleuchtet die Maßnahmen, die das Unternehmen ergreift, um die Auswir...

Ein fesselnder Schlagabtausch zwischen Serie und Spiel Willkommen in der verstrahlten Welt von Fallout, wo die Überreste einer zerschlagenen Zivilisation das Schlachtfeld für einen spannenden Vergleich zwischen der kultigen Videospielreihe und der brandneuen Amazon-Serie bilden. In dieser postapokalyptischen Arena ringen zwei Medien um die Gunst de...

Die rapide Zunahme der Datenmengen, die täglich generiert und gespeichert werden, stellt unsere bestehenden Speichertechnologien vor große Herausforderungen. In diesem Blog-Beitrag werfen wir einen Blick auf die aktuellen und zukünftigen Technologien, die das Potenzial haben, die Art und Weise, wie wir Daten speichern, grundlegend zu verändern. Akt...

Azure ist zwar eine beliebte Wahl für Cloud-Services, aber es gibt verschiedene Alternativen, die je nach den spezifischen Bedürfnissen und Anforderungen eines Unternehmens besser geeignet sein können. In diesem Blogbeitrag beleuchten wir einige der wichtigsten Azure-Alternativen und helfen Ihnen bei der Auswahl der richtigen Cloud-Plattform für Ih...

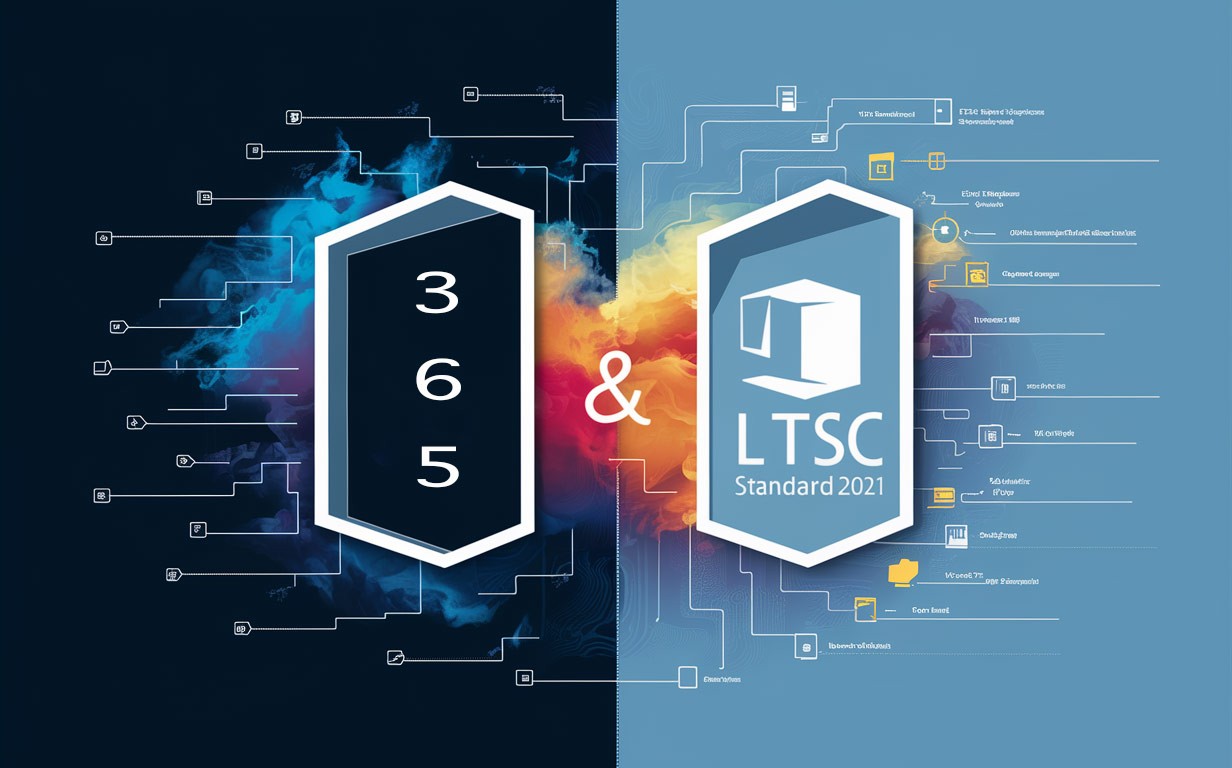

Lizenzierung: Office 365: Abonnement-basiert. Sie zahlen monatlich oder jährlich und erhalten Zugriff auf die neuesten Funktionen und Updates.Office LTSC Standard 2021: Einmalige Kauflizenz. Sie zahlen einmal und erhalten die Software dauerhaft, jedoch ohne zukünftige Funktionsupdates. Funktionen: Office 365: Bietet die gesamte Palette von Office-A...

Die Jungfernfahrt des ersten vollelektrischen 10.000-Tonnen-Containerschiffes Chinas im November 2023 markiert einen Meilenstein in der maritimen Geschichte. Dieses bahnbrechende Schiff, entwickelt vom renommierten Schiffbauer Cosco, symbolisiert den Beginn einer neuen Ära der nachhaltigen Schifffahrt und bietet einen Hoffnungsschimmer im Kampf geg...

1. Wie Instagram die Social Media Landschaft verändert hat In den unendlichen Weiten des Internets hat Instagram eine Revolution entfacht, die die soziale Kommunikation grundlegend verändert hat. Millionen von Menschen in Deutschland und weltweit teilen ihre Geschichten und Erlebnisse durch visuelle Inhalte, Videos und Stories auf dieser Plattform....

In der heutigen digitalen Welt ist die Kommunikation und Zusammenarbeit für Unternehmen aller Größenordnungen unerlässlich. Microsoft Exchange Server ist seit langem eine beliebte Wahl für die Verwaltung von E-Mails, Kalendern, Kontakten und anderen wichtigen Daten. Doch in den letzten Jahren haben sich Open-Source-Alternativen wie Nextcloud als er...

to Eine Zeitreise in die 80er Jahre Im Jahre 1982 erblickte ein Wunderwerk der Technik das Licht der Welt: Der Commodore 64, kurz C64 genannt. Mit seinen bunten Sprites, packenden Sounds und unbändiger Spielfreude sollte er in den kommenden Jahren die Kinderzimmer erobern und eine Generation von Gamern prägen. Technische Innovation und ungeahnte Mö...

1. Künstliche Intelligenz (KI) und Maschinelles Lernen (ML) KI und ML sind bereits fest in unserem Alltag verankert und treiben Innovationen in einer Vielzahl von Feldern voran. In der Zukunft wird die Weiterentwicklung dieser Technologien noch umfangreichere Anwendungen ermöglichen, von revolutionären Fortschritten in der personalisierten Medizin ...

Am 7. und 8. Mai 2024 öffnet der Deutsche IT-Sicherheitskongress des Bundesamtes für Sicherheit in der Informationstechnik (BSI) bereits zum zwanzigsten Mal seine virtuellen Pforten. Unter dem vielversprechenden Motto „Cybernation Deutschland: Kooperation gewinnt" wird die Veranstaltung zu einem Treffpunkt für Fachleute und Interessierte, die sich ...

Geschichte der Photovoltaik reicht mehr als 180 Jahre zurück und ist geprägt von bahnbrechenden wissenschaftlichen Entdeckungen und technologischen Meilensteinen. Die Entdeckung des photoelektrischen Effekts Im Jahr 1839 machte der französische Physiker Alexandre Edmond Becquerel eine bahnbrechende Entdeckung, als er den photoelektrischen Effekt be...

Die Digitalisierung verändert unsere Welt rasant und die Nachfrage nach qualifizierten IT-Fachkräften steigt stetig. Deshalb ist die Förderung von IT-Azubis so wichtig: Fachkräftemangel entgegenwirken: Die Förderung von Azubis ist ein wichtiger Schritt, um dem Fachkräftemangel entgegenzuwirken und die Wettbewerbsfähigkeit der deutschen Wirtschaft z...

Die Welt des Z80 Prozessors ist eine faszinierende Reise zurück in die Vergangenheit der Computertechnologie. Lassen Sie uns gemeinsam eintauchen in die Geschichte und die bahnbrechenden Entwicklungen dieses legendären Prozessors erkunden. Von seinen Anfängen bis hin zu seinem Einfluss auf die moderne Technik – dieser Blog lädt Sie ein, die Geheimn...

In der heutigen Welt der Technik dominiert ein Thema die Schlagzeilen: KI, Künstliche Intelligenz. Doch was genau verbirgt sich hinter diesem Schlagwort und wie unterscheidet sie sich von den uns bereits bekannten Datenbanken und Suchalgorithmen? KI oder auch Künstliche Intelligenz ist weit mehr als nur eine innovative Weiterentwicklung von Datenba...

Ein realistisches Szenario der Cybersicherheit Stellen Sie sich vor, ein renommiertes Technologieunternehmen, eingebettet im Herzen einer pulsierenden Metropole, wird Ziel eines raffinierten Cyberangriffs. Die Telefonanlage des Unternehmens wird unbemerkt gehackt, um kostenpflichtige Sonderrufnummern im Ausland anzurufen. Dieses Szenario, obwohl fi...

Herzen der malerischen Landschaft rund um den Löbauer Berg setze ich mit der ersten öffentlichen Elektroladestation in Wendisch Paulsdorf ein Zeichen für nachhaltige Mobilität. Schnell, komfortabel und umweltfreundlich laden Sie Ihr Elektroauto an meiner hochmodernen Station und tauchen gleichzeitig in die Ruhe und Schönheit der Natur ein. Fahrspaß...

as Sie haben schon oft von Glasfaser gehört, aber sind sich nicht sicher, ob es die richtige Wahl für Ihr Zuhause ist? In unserem Blog erfahren Sie alles, was Sie über Glasfaser-Tarife, Verfügbarkeit und Technologie wissen müssen. Wir testen die neuesten Router, prüfen die Geschwindigkeiten und helfen Ihnen, den besten Glasfaser-Anschluss für ...